深入解析JSP中的SQL注入攻击

在网络技术迅速发展的今天,Web应用程序的安全性日益受到重视。SQL注入作为一种常见的Web应用安全漏洞,其利用用户输入的数据来构造恶意的SQL语句,从而操纵数据库中的数据,已成为网络安全领域的一大难题。本文将围绕JSP中如何进行SQL注入攻击进行探讨,旨在帮助读者了解这一攻击方式,并提供相应的防护措施。

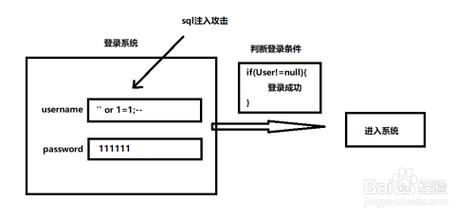

我们需要理解什么是SQL注入。SQL注入是一种网络攻击手段,攻击者通过在Web表单或输入域中插入恶意的SQL命令,试图欺骗服务器执行这些命令,进而非法访问、修改或删除数据库中的信息。这种攻击方式通常发生在用户提交包含恶意SQL代码的表单数据时发生。

接下来,我们详细分析JSP中进行SQL注入的常见位置。最常见的是使用预编译语句集(PreparedStatement),它内置了处理SQL注入的能力。当开发者使用PreparedStatement的setXXX方法设置参数值时,系统会自动转义用户输入,防止了直接拼接SQL命令的可能。如果开发者未能正确使用PreparedStatement或者使用了不当的代码结构,仍然可能导致SQL注入。

以一个简单的登录功能为例,当用户输入用户名和密码并通过表单提交时,攻击者可以通过构造特定的SQL命令尝试绕过验证。例如,“SELECT FROM users WHERE username = '1' AND password = 'password'”这样的命令,如果后端处理不当,就可能会被执行。

为了有效防御SQL注入攻击,可以采取以下几种措施:

1. 使用预处理语句:如前所述,通过PreparedStatement可以有效地预防SQL注入。

2. 限制用户输入:对用户输入进行严格的过滤和验证,确保只接受安全的输入。

3. 实施输入验证:对用户提交的数据进行验证,确保数据格式符合预期,不含有潜在的SQL命令。

4. 使用白名单机制:仅允许特定格式的输入,避免因误操作而引发SQL注入。

5. 及时更新软件:定期检查并升级Web服务器和浏览器的软件版本,修复已知的安全漏洞。

6. 加强日志记录:记录所有用户请求和响应,以便在发生攻击时进行回溯分析。

虽然JSP提供了多种机制来防止SQL注入,但在实际的开发过程中,开发者仍需保持警惕,采取有效的安全措施来保护应用程序免受此类攻击的威胁。通过上述措施的实施,可以显著降低SQL注入的风险,增强Web应用的整体安全性。